Naukowcy z niemieckich uczelni w Munster, Bohum i belgijskiej w Leuven opublikowali artykuł, w którym opisali możliwość wykorzystania podatności wybranych implementacji protokołów OpenPGP oraz S/MIME do odszyfrowania zaszyfrowanych wiadomości.

Protokoły S/MIME i OpenPGP używane są między innymi do zapewnienia integralności, poufności i autentyczności wiadomości pocztowych. Są one szyfrowane u nadawcy kluczem odbiorcy i mogą być odszyfrowane wyłącznie przez odbiorcę, a więc ich podejrzenie jest możliwe wyłącznie w klientach pocztowych którejś ze stron. Jest to zatem dodatkowe zabezpieczenie w stosunku do protokołu SSL/TLS, który szyfruje wyłącznie komunikację między klientami pocztowymi, a serwerem pocztowym. Możliwe jest zatem jej podejrzenie pomiędzy klientami pocztowymi.

Badacze dowiedli, że dysponując zaszyfrowaną wiadomością, można wymusić jej odszyfrowanie bez wiedzy nadawcy/odbiorcy. Jest to możliwe dzięki błędowi niektórych implementacji protokołów, które automatycznie odszyfrowują zaszyfrowany tekst znajdujący się w wiadomości pocztowej. Ponieważ pomijane jest sprawdzanie, czy zaszyfrowana jest cała wiadomość, czy tylko jej część, napastnik może wkleić tekst w odpowiednio spreparowany tag HTML, zawierający odnośnik do zewnętrznego serwera. Wybrane programy pocztowe automatycznie pobierają treść z zewnętrznych serwerów, dzięki czemu na serwer trafia odszyfrowana treść.

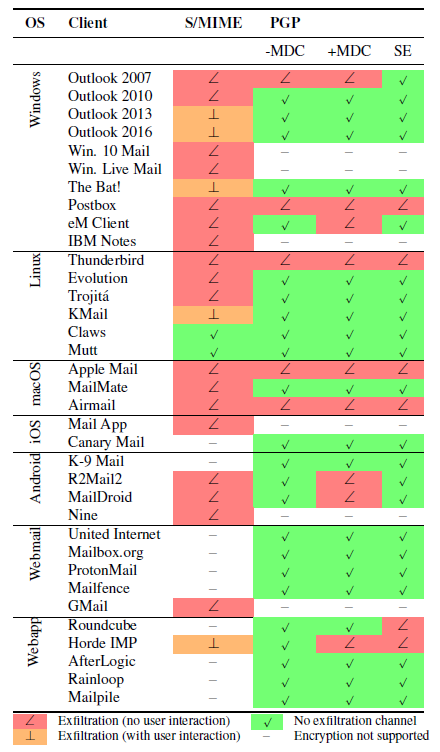

Poniższa tabela przedstawia podatne implementacje:

CERT PSE zaleca podjęcie następujących kroków do czasu opublikowania poprawek:

- wyłączenie wyświetlania wiadomości w formacie HTML w klientach pocztowych;

- wyłączenie wczytywania zewnętrznej treści w klientach pocztowych;

- wyłączenie automatycznego deszyfrowania wiadomości lub całkowite wyłączenie deszyfrowania w klientach pocztowych i deszyfrowanie za pomocą zewnętrznego programu.

Podatnościom zostały przypisane identyfikatory CVE-2017-17688 (OpenPGP) oraz CVE-2017-17689 (S/MIME).

Źródła:

- https://efail.de/efail-attack-paper.pdf (pełne opracowanie naukowe, dostęp 15.05.2018)

- https://arstechnica.com/information-technology/2018/05/decade-old-efail-attack-can-decrypt-previously-obtained-encrypted-e-mails/ (dostęp 15.05.2018)

- https://www.kb.cert.org/vuls/id/122919 (dostęp 15.05.2018)

- https://www.cert.pl/news/single/podatnosci-w-implementacjach-openpgp-oraz-s-mime-efail/ (dostęp 15.05.2018)