Specjaliści ds. bezpieczeństwa z firmy Cisco wykryli gigantyczny botnet złożony z zainfekowanych routerów, który może przygotowywać się do cyberataku na Ukrainę.

Naukowcy twierdzą, że botnet został stworzony przez zainfekowanie routerów domowych nowym malwarem o nazwie VPNFilter.

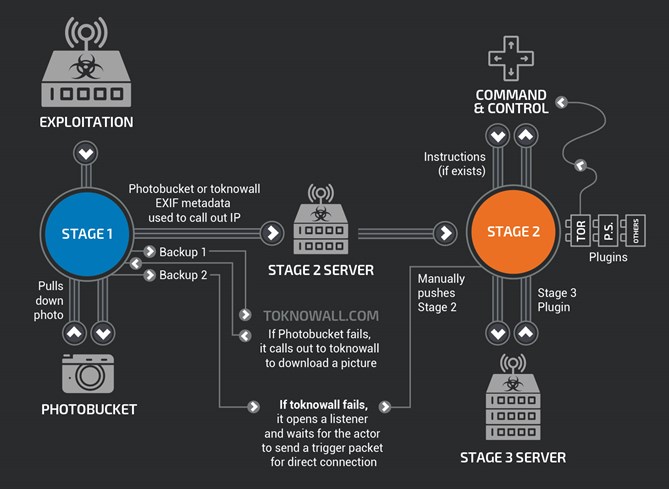

Ten szkodliwy program jest dalece bardziej złożony w porównaniu do innych złośliwych programów atakujących IoT. Ma modułową budowę: jest wyposażony w obsługę trwałości rozruchu (drugi moduł IoT / router), skanowanie komponentów SCADA i funkcję wyciszania / niszczenia oprogramowania układowego w celu unieszkodliwienia uszkodzonych urządzeń. Dzięki temu atakujący mogą ukrywać ślady, ale również doprowadzić do odłączenia od sieci kilkuset tysięcy ludzi w wybranym regionie, co może spowodować niepoliczalne straty finansowe.

Eksperci z firmy Cisco twierdzą, że kod VPNFilter pokrywa się z BlackEnergy, szkodliwym oprogramowaniem, które zostało wykorzystane do ataków na ukraińską sieć energetyczną zimą 2015 i 2016 roku.

Firma Cisco twierdzi, że szkodliwe oprogramowanie VPNFilter wykryto na ponad 500 000 routerach wyprodukowanych przez Linksys, MikroTik, NETGEAR i TP-Link. Badacze firmy Cisco twierdzą, że do stworzenia tego botnetu nie użyto żadnych exploitów typu zero-day, a jedynie starsze, publiczne luki w zabezpieczeniach. Firma Symantec twierdzi, że wykryła szkodliwe oprogramowanie VPNFilter na następujących urządzeniach:

Linksys E1200

Linksys E2500

Linksys WRVS4400N

Mikrotik RouterOS dla ruterów Cloud Core: wersje 1016, 1036 i 1072

Netgear DGN2200

Netgear R6400

Netgear R7000

Netgear R8000

Netgear WNR1000

Netgear WNR2000

TP-Link R600VPN

QNAP NAS pracujące na QTS w wersji 4.2.6, 4.3.3 i wcześniejsze wersje. Luka VPNFilter w oprogramowaniu serwerów QNAP NAS została już usunięta poprzez udostępnienie aktualizacji dla systemu operacyjnego QTS.

Początki istnienia tego botnetu sięgają roku 2016, ale badacze twierdzą, że intensywna akcja skanowania rozpoczęła się w ostatnich miesiącach. Zainfekowane urządzenia zostały wykryte w 54 krajach, ale specjaliści z Cisco informują, że twórcy botnetów koncentrują się na infekowaniu routerów i urządzeń IoT na Ukrainie.

Obecnie, na skutek publikacji raportu firmy Cisco, FBI przejęło kontrolę nad domeną Comand & Control VPNFilter. Trudno powiedzieć, jakie były intencje osób wykorzystujących VPNFilter do infekcji routerów, ale eksperci ds. bezpieczeństwa obawiali się, że wkrótce nastąpi poważny atak wykorzystujący przejęte routery. Jako najbardziej prawdopodobna data ataku cybernetycznego wymieniana była sobota, 26 maja, data finału Ligi Mistrzów UEFA, która odbędzie się w stolicy Ukrainy, Kijowie. Inną prawdopodobną datą był Dzień Konstytucji Ukrainy, 27 czerwca, data zeszłorocznego cyberataku NotPetya.

Schemat działania VPNFilter (źródło grafiki: Talos Cisco)

Jak ustrzec się przed tym zagrożeniem?

W przypadku, gdy system operacyjny urządzenia sieciowego ma funkcję dostępu do systemu plików możemy zweryfikować czy router został zainfekowany. Obecność następujących ścieżek może świadczyć o obecności malware na urządzeniu: «/var/run/vpnfilterm», «/var/run/vpnfilterw», «var/run/tor», «var/run/torrc», «var/run/tord»

Zespół CERT zaleca zresetowanie routera do ustawień fabrycznych, wgranie najnowszej wersji oprogramowania bezpośrednio ze strony producenta oraz zmianę hasła ze standardowego, ustawionego przez producenta. Będziemy informować, jak tylko pojawią się uaktualnione wersje sterowników, łatające podatności, wykorzystywane przez VPNFilter.